地址:http://www.cppblog.com/0and1/ | E-Mail:firenight@163.com | QQ:79688942 |

3个骗子网址:

http://zhu22.814e.com

http://yok.0033.cn

http://zx.49cn.cn

第一个:http://zhu22.814e.com

做的还像回事,下了点功夫……

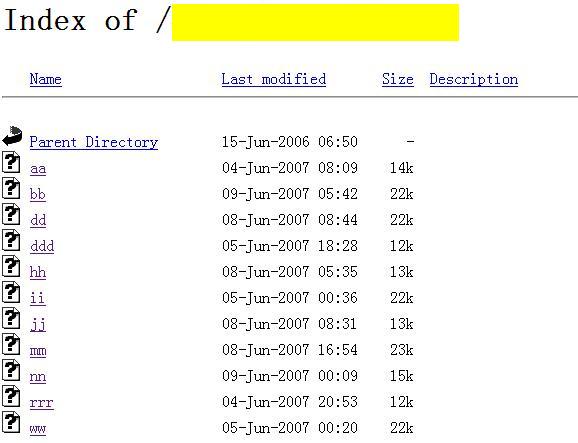

看源文件,找到表单跳转地址,原来用的是YAHOO CITY的个人主页,在回源文件翻翻,又翻出几个HIDDEN的INPUT,既然是个人主页,恰好知道YAHOO个人主页路径,就不用试了,直接进根目录,运气好,直接把目录列出来了。

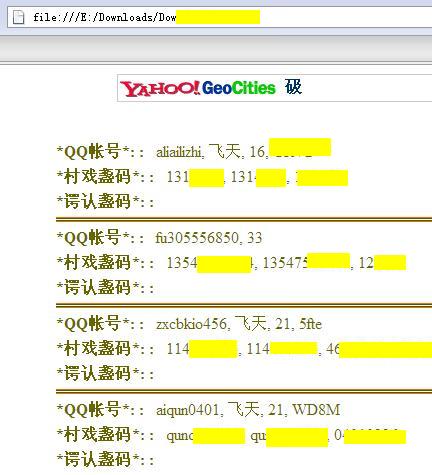

有几个未知类型文件,DOWN下来瞧瞧,全都是明文的帐号,密码,总数不下500个。吃惊……!

第二个:

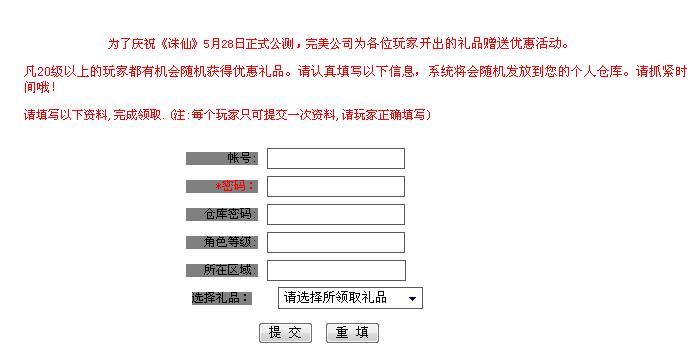

http://yok.0033.cn 比第一个界面强上一点,

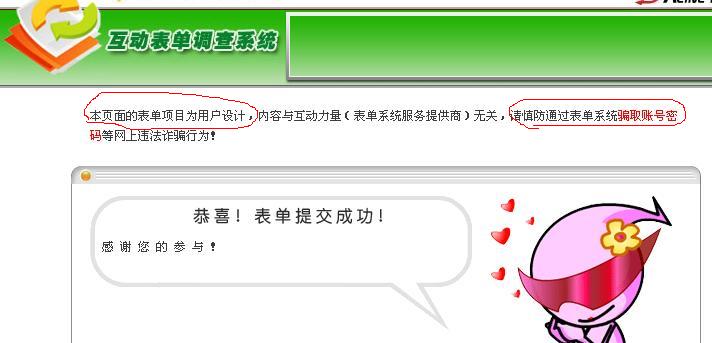

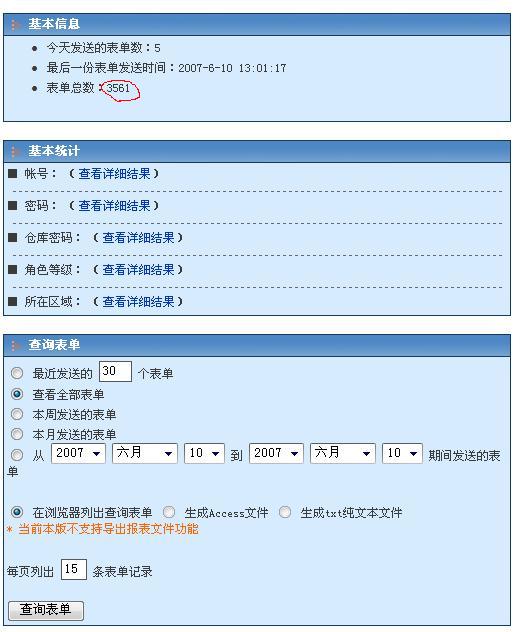

还是看源文件,用FRAME跳转到了一个博客地址,进博客看源文件,这回是FORM跳转到了一个提供“免费表单调查系统”的网站,估计提交完,就应该知道上当了。

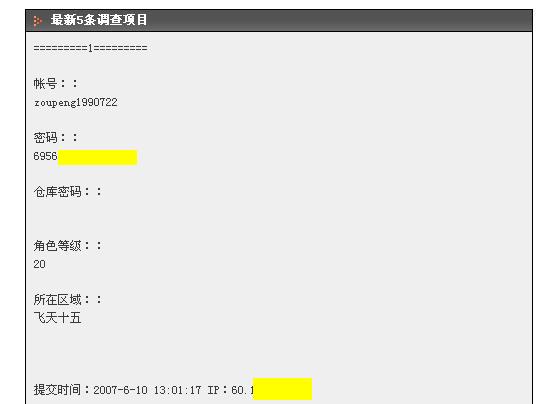

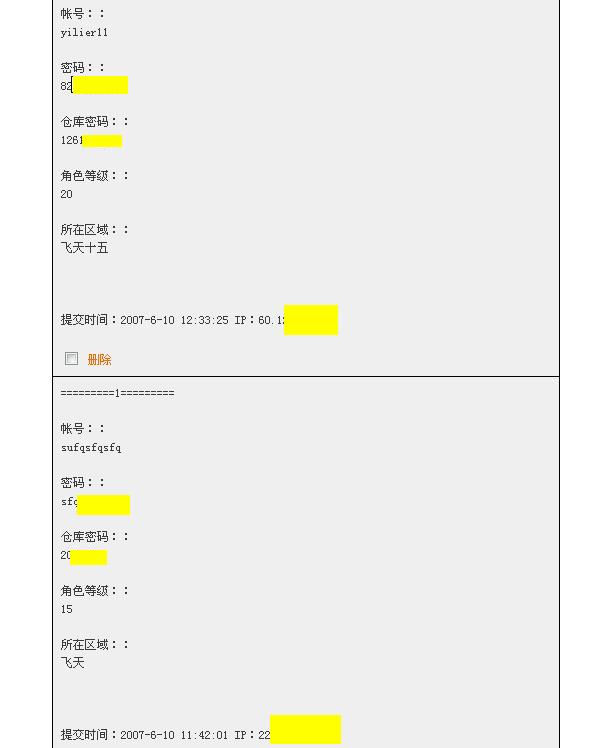

没见过这个网站,申请个看看。心里没多少把握,猜测免费的表单调查不应该会做的那么仔细并且耗费资源去检测。申请后在一步步生成个表单研究研究,发现果然猜测正确,虽然网站检测了用户是否登陆,可是没有检测该表单是不是该用户设计的,调出盗号者的表单看一下撒……比第一个更恐怖,3000多个帐号信息,不过浏览过后发现很多无效信息,但有效的帐号信息仍有很多。

第三个:http://zx.49cn.cn

竟然是第一个的克隆……